工单节点使用指南 请用平和的语言准确描述你所遇到的问题 厂商的技术支持和你一样也是有喜怒哀乐的普通人类,尊重是相互的 如果是关于 V2EX 本身的问题反馈,请使用 反馈 节点

这是一个创建于 1588 天前的主题,其中的信息可能已经有所发展或是发生改变。

1 Quarter 2021-08-11 10:44:07 +08:00 没有重要业务的话数据备份了重装一下吧,有的话你需要深度查一下进程、文件、日志等信息,要清理到位 |

3 Puteulanus 2021-08-11 11:10:53 +08:00 被黑过一次的机器可能在很多不容易想到的地方留了后门,你把密码改了程序删了隔天又摸上来了 |

4 xuxuxu123 2021-08-11 11:18:20 +08:00 我腾讯云被攻过好多次,都是挖门罗币; 用阿里云和华为云的时候就没被攻,单纯吐槽,没有贬低腾讯云的意思; 1 、这个先查进程吧,看进程文件在哪,然后停止进程删除可执行文件; 2 、删除文件冲重启服务器,可能还会有文件生成并且执行,那就需要深度查一下了 |

5 suyuyu 2021-08-11 11:19:17 +08:00 只是官网的话我觉得可以重装了 |

6 darkengine 2021-08-11 11:25:46 +08:00 @IurNusRay 不知道怎么查起。。。起码得 ps 看看进程,crontab 看看定时任务吧 |

8 Aresrun 2021-08-11 11:26:52 +08:00 之前有一个服务器也是,杀掉进程之后 crontab 重启任务了,因为服务器上没啥东西,我就直接重装了 |

9 IurNusRay OP @darkengine 恩,这两个都看过了,进程的话不是常驻的,间歇性出现 |

10 Greatshu 2021-08-11 11:45:29 +08:00 重装把,记得及时安装安全更新。附挖矿病毒代码一份。 https://gist.github.com/Ansen/13b0efacc8ed535edb8b486804e5ded4 |

11 ditie 2021-08-11 11:46:36 +08:00 ddd |

12 marcomarco 2021-08-11 11:46:56 +08:00 via iPhone 遇到过的挖矿或者攻击都因为 Redis |

13 Sapp 2021-08-11 11:47:37 +08:00 我的腾讯云只跑了一个 adguard 的 dns 和我自己的一个 node,cpu 常年跑满,我查都懒得查直接给停了 |

14 Tink PRO 格机 |

15 wuhaoworld 2021-08-11 13:03:32 +08:00 我也中招过,各种清理方法试过之后,只能短暂时间有效,过几个小时 1 天后又重新起来了,非常顽固难清理 |

16 johnnyNg 2021-08-11 14:36:58 +08:00 我得之前也被破过,建议 ssh 什么的都用密钥 |

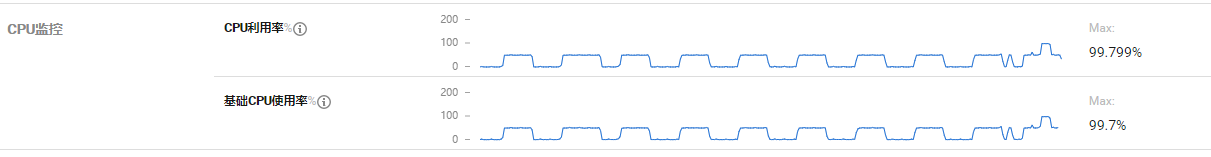

17 Lampo1225 2021-08-11 15:12:16 +08:00 监控的图形来看应该是被入侵了,具体原因可以提单让安全专员分析一波儿,但是彻底清除,还是得备份数据重装。 |

18 weak 2021-08-11 15:13:36 +08:00 via iPhone 这图跟 pcb 那种方波很像 |

21 Kimen 2021-08-12 08:47:55 +08:00 是不是装 docker 了? |

23 HammerZhang 2021-08-25 10:47:59 +08:00 以前装虚拟机时遇到过这种情况,在对学校内网开放的同时密码极其简单,之后就经常出现名字为随机字符串的进程占满 CPU,推测为被攻击,最后直接重新做一个虚拟机 |